In einer zivilgetriebenen Technologie und Infrastruktur, die nachträglich sicherheitspolitisch erschlossen wird, irritieren Begriffe wie Thomas Dulliens „Designing the Battlefield“. Damit unterscheidet er zwischen der operativen und die methodologisch-strategischen Ebene. Dulliens Analyse ist prägnant: Lösungen sind auf der operativen Ebene nicht erwartbar. Nach dem Motto: „Don’t hate the player, hate the game“ bestimmt er die Lösungen als strategische Ebene, eben das Design des Handlungs- und Konfliktfeldes.

Die Kritik am Begriff „Designing the Battlefield“ ist breit, wie divers: Der privaten Sicherheit und der Wissenschaft ist sie zu militärisch; Offiziere hingegen verweisen auf die Verwechselungsgefahr mit „Shaping the Environment“; Polizisten fehlt die Kriminalität und lehnen die Militarisierung ab; und so weiter. Die unterschiedlichen Standpunkte verzerren den Gegenstand und erzeugen Missverständnisse. Dennoch besteht ein Konsens, eine methodisch-strategische Herangehensweise an „Cyber“ zu entwickeln.

Die Entzerrung gelingt Karsten Nohl, indem er (A) ‚Innovation‘ als das schützenswerte Gut identifiziert – und die Security als das Mittel benennt, Innovation zu begleiten und stärken; (B) indem er die möglichen Mittel prüft und evaluiert. Das gelingt durch die Betonung des zivilen und wirtschaftlichen Schwerpunktes des gesamten Feldes: Die Treiber des Feldes sind neue Technologien, getragen durch wirtschaftlich agierende Akteure. Wo sich die Polizei an der Kriminalprävention und -bekämpfung orientiert, zählen für die wirtschaftlichen Akteure die Minimierung des wirtschaftlichen Schadens und der Gewährleistung von Innovation und Geschwindigkeit.

Das Geschehen von Cyber findet primär im zivilen Bereich statt, in der Soft- und Hardware von nicht- staatlichen, also privaten Akteuren. Auch wenn Staaten nachträglich diese Sphäre erschließen, indem beispielsweise Non-NotPetya und WannaCry als staatliche Angreifer identifiziert wurden, bleibt das Wirkungsfeld die private Infrastruktur. Die privaten Akteure investieren in die Infrastruktur, um unternehmerische Dienstleistungen, Güter und Innovationen zu entwickeln. Sicherheit dient hier nicht der Verteidigung, sondern der Ermöglichung und Gewährleistung von Innovationen. Mit den Worten von Nohl: „Unternehmen sterben, wenn sie keine Innovation haben. […] Die guten Ideen von StudiVZ, […] E-Postbief […] – alle gestorben: Zu viel Sicherheit, zu wenig Innovation. […] Militärs haben das Problem nicht. [Das ist] ein Monopol, die haben keinerlei Innovationsdruck, der zur Existenzberechtigung nötig ist.“

Schlussfolgerungen

1) Im Begriff „Cyber“ verschmelzen unterschiedliche, teils konträre Standpunkte. Für eine Strategie müssen diese getrennt betrachtet und dann auf Interferenzen untersucht werden. Aus diesen Standpunkten leiten sich unterschiedliche, ebenfalls konträre Ziele und Zweckmäßigkeiten ab. Die unterschiedlichen Standpunkte werden durch milieuspezifische Fachbegriffe sichtbar. Beispielseise nutzt in der Regel nur die Polizei den Begriff „Crime“ in Bezug auf „Cyber“.

2) Der private und zivile Kontext dieses sicherheitspolitischen Schwerpunkts verlagert das Geschehen hin zu den zivilen Akteuren. Die ‚Tatorte‘ sind seltener öffentliche Orte, sondern technische Infrastrukturen der Privaten. Der „Ernstfall“ findet in den Strukturen und Prozessen von Unternehmen statt. Folgerichtig finden Forensik, Kriminalitätsprävention und -bekämpfung, Verteidigung und Sicherheit nicht länger als Perimetersicherheit statt, sondern innerhalb der privatwirtschaftlichen Organisationen. Daher braucht die sicherheitspolitische Arbeit eine Erweiterung ihres Schwerpunkts, beispielsweise in Form von Führungspraktika, welche polizeilichen und militärischen Führern in diese neuen Strukturen einbindet und vertraut macht, um das Erfahrungswissen zurück in die polizeiliche / militärische Arbeit zu transportieren.

3) Für Modellierung und Evaluation der Sicherheit braucht es vergleichbare messbare Werte als Grundpfeiler der Risikomodellierung. Karsten Nohl entwickelte als Managementmethode dafür drei Kennziffern, die „Meantime to Breach“ (MTTB), die „Detection Coverage“ und die „Risk acceptances“. Sie erlauben einerseits die Vermessung zum Zwecke der Verbesserung an überprüfbaren Kriterien, anderseits eine messbare Ziel- und Referenzgröße für die Sicherheit.

- MTTB:

- „Dann haben wir eine messbare Sicherheitslatte, die sich immer weiter hochschaukelt auf Basis der Messung. … Hier hilft die Messung um zu sagen, wie man sich verbessern kann.“

- Detection Coverage: „Wir haben es aber auch geschafft … dass wir auf Angriffe auf 80% unserer Systeme mit 80% Wahrscheinlichkeit detektieren.“

- Die MTTB erhöht die „Defensive durch offensives Testen.“

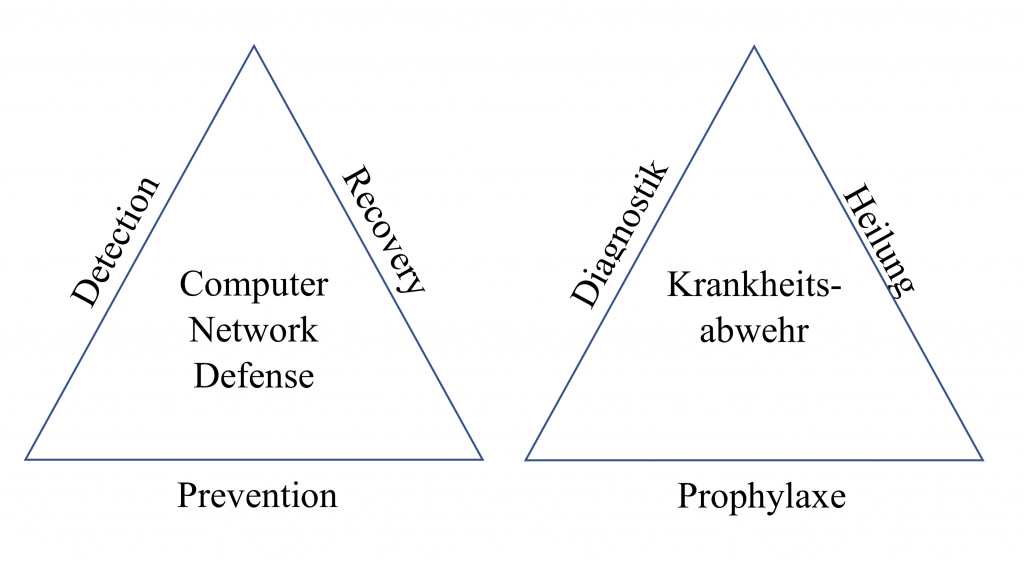

- Dasselbe Paradigma findet sich in dem Grundlagenpapier von Lindner & Gaycken (2014) als „Prevention-Detection-Recovery-Triangle“. Die Analogie zur Krankheitsabwehr der Medizin bietet sich an, siehe Anhang.

4) Das Psychogramm der Kriminalität unterscheidet sich deutlich von dem der Hacker und von deR staatlichen Akteuren. Das Beispiel von Nohl zeigt auf, wie sehr Opportunität dominiert. Folglich sind für die Kriminalitätsabwehr Detection Coverage, Krisenkommunikation und Institutionen des Vertrauens (Public Private Partnerships) stärker zu gewichten als die MTTB.

5) Für die ökonomische Dimension der IT-Security eignet sich die MTTB als Kennziffer für die Erstellung von Anforderungskatalogen von Versicherern für die Versicherungspolicen von Cyber-Incidents.

Bestimmung der Standpunkte

Diese Standpunkte scheinen innerhalb des Begriffes Cyber verschmolzen. Für eine Strategieentwicklung bedürfen sie der Unterscheidung und der Prüfung auf Wechselwirkungen.

- Standpunkte der Hacker

- Ethical Hacker: Security als Selbstzweck, zum Zweck der Freiheitsrechte

- Hacker: Security als Herausforderung / Challenge für die Messung von Fähigkeiten

- Hacktivisten:

- Security als Mittel politischen Aktivismus

- SecurityalskreativerUmgangmitTechnik

- Ökonomische Standpunkte des Business

- Militärische Standpunkte: Cyber als ein gleichwertiger Teil der militärischen Wirkmittel

- Polizei: Cybercrime als ein neues Feld der Kriminalitätsbekämpfung und Gefahrenabwehr

- Wissenschaftlicher / akademischer Standpunkt: Security als holistisches Denkgebäude, mit Konzepten des Security by Design und andere ganzheitliche Konzepte jenseits aller Ressourcenfragen

- juristisch-normative Standpunkte: Security als Compliance, Datenschutz und Gesetzesnormen

- Regulatorische Standpunkte im Rahmen der Bankenregulation

Innovation: Security als Garant von Innovation

Wie es weiter geht

- Detaillierte Auswertung der Diskussion vom 13. November 18

- Ideen zur Neuanwendung bestehender Regularien

- Juristische Dimension schriftlich abstecken

- Schriftliche Ausformulierung der Standpunkte und Benennung der Interferenzen

- Folgeveranstaltung im Frühjahr 2019, wahrscheinlich in Baden-Württemberg

- Dosierte Publikation der bisherigen Ergebnisse in der Synthese Text-Video

- Schriftliche Ausarbeitung der methodologischen Ansätze

von Martin C. Wolff